Home »

Web Application Security

Online-Fernstudium für Webseiten-Sicherheit

Das Ziel dieses staatlich zugelassenen Online-Fernstudiums ist es, Sie im Bereich Web Application Security zu professionalisieren. Dabei lernen Sie, Cyberangriffe zu erkennen und erfolgreich abzuwehren.

Die Betreuung war stets einwandfrei. Ich kann diesen Kurs uneingeschränkt weiterempfehlen.

Dennis Beckmann

Weiterlesen

Sehr praxisnahe Umsetzung sowie umfassender Support durch qualifizierte Dozenten.

Maria Vancova

Weiterlesen

Interessante Vorgehensweise und kompetente Dozenten. Pentest wird strukturiert erklärt.

Dr. Matthias Trojahn

Weiterlesen

Die Inhalte sind interessant und gut verständlich geschrieben. Ich kann den Kurs absolut weiterempfehlen.

Dr. Andrea Zocholl

Weiterlesen

Mir hat der Kurs viel Spaß gemacht, obwohl die Übungen teils knifflig waren.

Ozan Isgen

Weiterlesen

Der Kurs erklärt nachvollziehbar und praxisnah grundlegende Techniken im Bereich Web Security.

Lucas Beugnet

Weiterlesen

Optimaler Kurs für Einsteiger und Erfahrene – sehr flexibel und mit praxisnahen Aufgaben.

Dennis Barberich

Weiterlesen

Der Kurs ist professionell aufgebaut und die Aufgaben sind entsprechend praxisnah.

Sascha Renz

Weiterlesen

Werden Sie Web Security Experte für IT-Sicherheit

In diesem staatlich zugelassenen Online-Studium lernen Sie, wie Hacker vorgehen und wie Angriffe auf eine Webapplikation, Website und Server aufgebaut sind. Sie führen Pentests durch, setzen die Empfehlungen der OWASP um und erfahren, wie Sie Webseiten mit einfachen Mechanismen wirkungsvoll vor Cyberangriffen schützen können.

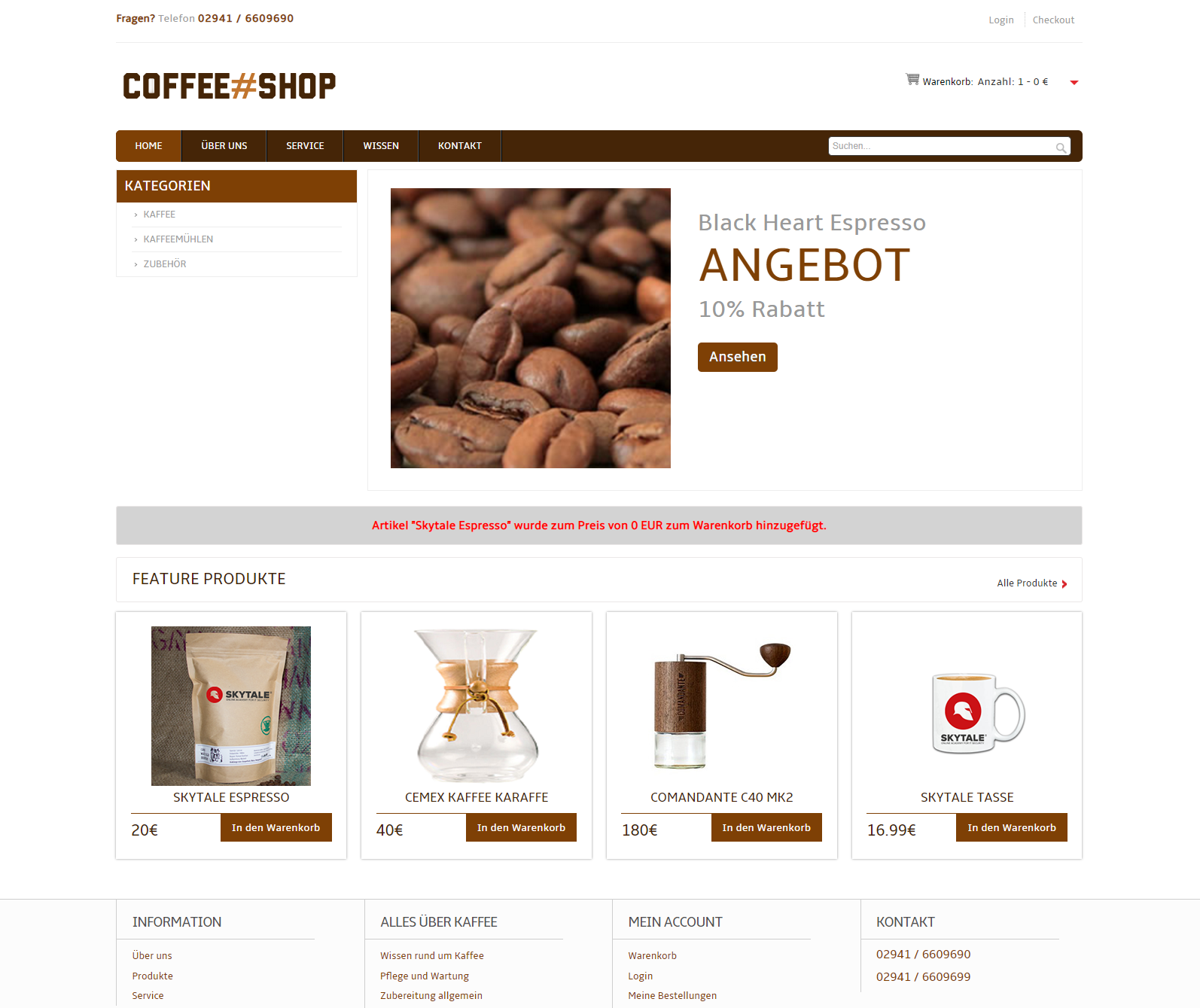

Die Schulung enthält viele praktische Übungen, die sich in einem speziellen Schulungs-Webshop einer virtuellen Maschine verstecken. Mit unterschiedlichen Schwachstellen in einer verwundbaren Webapplikation können Sie das Gelernte praxisnah ausprobieren, verstehen und so Ihr Wissen festigen.

Die wachsende Cyberbedrohung stellt hohe Anforderung an die IT-Sicherheit von Unternehmen und Behörden. Gut ausgebildete IT-Experten sind daher gefragt wie nie und bilden die Basis für eine sichere IT-Infrastruktur und starke Informationssicherheit.

Rüsten Sie sich für die digitalen Herausforderungen des 21. Jahrhunderts.

Inhalte

In fünf Modulen werden Sie Schritt für Schritt und in Ihrem Tempo zum IT-Security Experten:

Wir haben etwas gegen Cyberangriffe. Sie auch?

Empfohlen für

- Entwickler von Web-Applikationen und Administratoren von Web-Servern oder spezialisierten Sicherheitsmodulen wie Web Application Firewalls

- IT-Verantwortliche, IT-Sicherheitsbeauftragte oder Systemadministratoren

- Sicherheitsberater, welche diesen Lehrgang zur Vertiefung der Kenntnisse im Bereich „Sicherheit und Auditierung von Webapplikationen“ nutzen können.

Ziele

Diese Online-Schulung erläutert Grundlagen häufiger Schwachstellen in Web-Applikationen und zugehörigen Server-Systemen. Darüber hinaus werden Methoden erläutert, wie Schwachstellen effizient gefunden und bewertet werden können.

Im Kurs werden aus der Perspektive eines Hackers typische Schwachstellen im Web-Umfeld (SQL-Injection, Cross Site Scripting, Command Injection, File Inclusion, Schwachstellen in der Server-Konfiguration, ...) mit vielen praktischen Übungen vorgestellt.

Wie in einem Escape-Room bestreitet man einzelne, aufeinander aufbauende Übungsaufgaben. Am Ende müssen mehrere Lösungen miteinander kombiniert werden, um ans Ziel zu gelangen. Der Aufbau ähnelt einem echten Security Audit bzw. typischen Angriffen auf Web-Applikationen.

Nach der Weiterbildung werden Sie in der Lage sein:

Ihre IT-Security Dozenten

100 % online

Bilden Sie sich weiter – egal wann und wo.

- Das Lehrmaterial steht Ihnen komplett online zu Verfügung. Es besteht aus Texten in Verbindung mit Grafiken, Beispielen, Übungen, Animationen und abrufbaren Videos.

- Es gibt keine Live-Webinare und somit keine festgelegten Zeiten, zu denen Sie online sein müssen.

- Sie absolvieren den Kurs zu Ihren Zeiten und in Ihrem Tempo, haben hier also die volle zeitliche und örtliche Flexibilität.

- Unsere Plattform kann über jeden modernen Browser auf PC oder Mac oder per App auf Smartphone und Tablet aufgerufen werden.

Kursstart

1. Juli 2025

Achtung: Begrenzte Teilnehmerzahl

Hinweis: Ein flexibler Kursstart ist auf Anfrage möglich.

Zeitlicher Umfang

- 5 Kursmodule, die Sie zeitlich flexibel absolvieren.

- Kostenfreie Pausen oder Verlängerungen jederzeit möglich.

- Gesamtaufwand: 215 Zeitstunden.

- Die Lernplattform steht Ihnen 24/7 zu Verfügung.

- Dieser Online-Kurs erfordert keine Präsenzphasen.

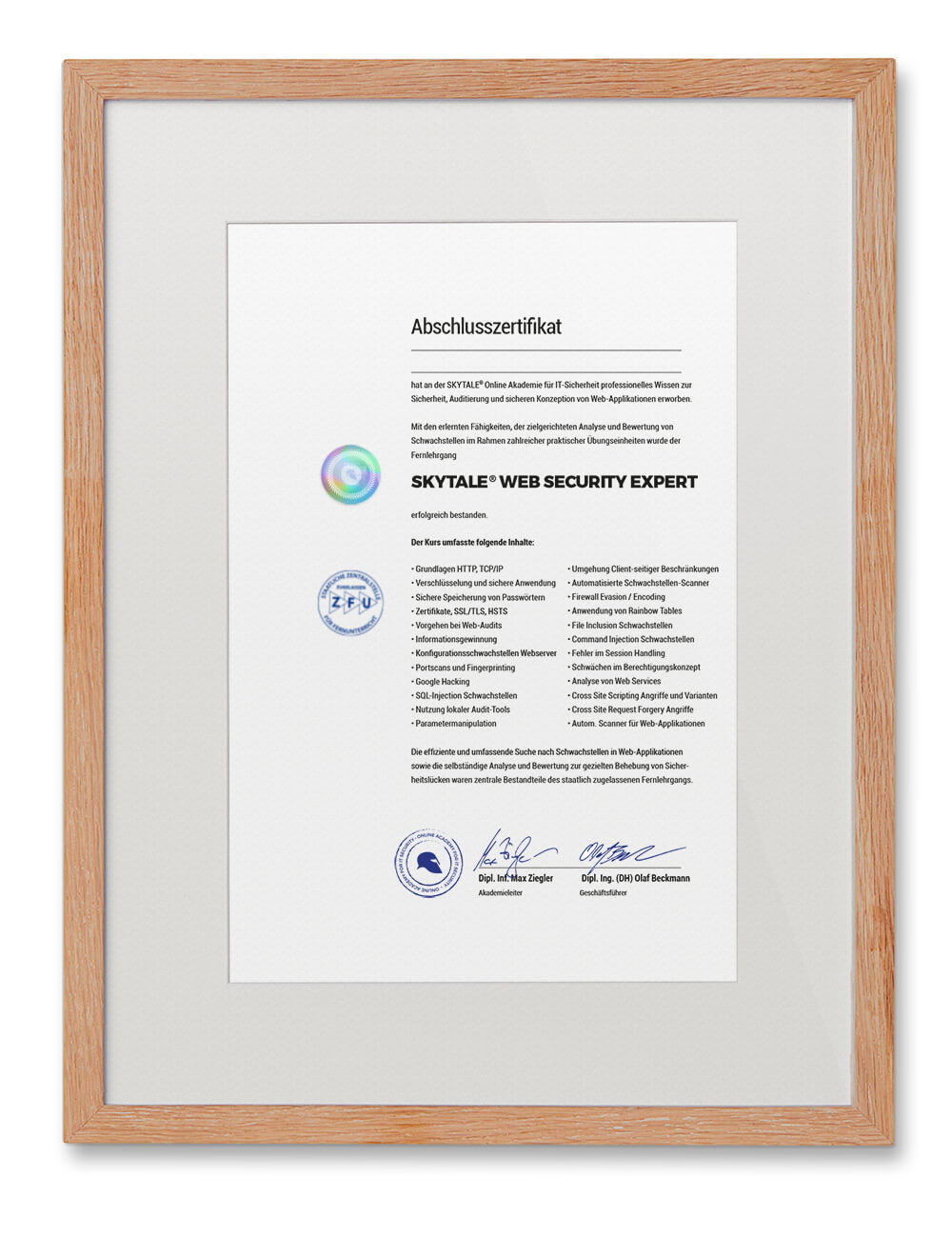

Zertifizierung

SKYTALE Certified Professional - Web Application Security

Die SKYTALE-Zertifizierung steht für höchste Qualität und ist ein Nachweis der erworbenen Fähigkeiten und Kenntnisse. Auf Wunsch erhalten Sie zusätzlich ein international verwendbares Zertifikat in englischer Sprache.

Wir haben etwas gegen Cyberangriffe. Sie auch?

1. Einleitung und Grundlagen Web-Applikationen

- Einleitung und Grundlagen

- Aufbau von Webapplikationen

- Grundprinzipien und Grundwerte der IT- und Informations-Sicherheit

- Aufbau und Nutzung von HTTP (Hypertext Transfer Protocol)

- Grundlagen SQL (Structured Query Language)

- Passwörter und Ihre Bedeutung

- Informationsgewinnung über Webseiten und Server-Strukturen aus öffentlich zugänglichen Quellen

- Überprüfung und Reduzierung der Angriffsfläche, Härten von Web-Servern

2. Informationsgewinnung und Konfigurationsschwachstellen im Webserver

- Erkennen der Server-Infrastruktur, vorhandene Load Balancer usw. über das Internet

- Suche nach bekannten Schwachstellen in der Server-Software

- Auffinden versteckter Dateien und Verzeichnisse sowie gebräuchlicher Admin-Tools

- Konfigurationsschwachstellen im Webserver, unnötig große Angriffsfläche

- Überprüfung der Website auf gültige oder veraltete Verschlüsselungsmechanismen

- Man-In-The-Middle Angriffe und Einführung in HSTS

- Auffinden von Schwachstellen und Fehlern in der Webserver-Konfiguration über Suchmaschinen ("Google Hacking")

- Manipulation des HTTP Traffics über lokale Proxy Server

3. Schwachstellen in Webapplikationen - Einführung und SQL-Injection

- Architekturen / Grundkonzepte der Kommunikation zwischen Webapplikation und Datenbank

- SQL-Injection Angriffe: Erkennen von Schwachstellen, Aufbau eigener Angriffs-Pattern zur Prüfung

- Auslesen von Daten

- Blind SQL Injection und Time based Blind SQL Injection

- Error Based SQL Injection / Double Query SQL Injection

- Fingerprinting des Datenbank-Servers

- Firewall Evasion

- Ausführen von Befehlen auf der Datenbank über die Web-Applikation

- Speicherung von Passwörtern, Salting und Grundlagen von Hash-Funktionen

- Nutzung von Rainbow Tables

- Automatisierte Angriffe auf Datenbanken

4. Weitere Injection-Angriffe, Session Handling und weitere Schwachstellen

- Auffinden und Ausnutzen von File Inclusion Schwachstellen

- Remote File Inclusion und Umgehung klassischer Gegenmaßnahmen

- Ausführen von Betriebssystem-Befehlen über die Web-Applikation mittels Command Injection

- Grundlagen Session IDs und Cookies

- Session Fixation Angriffe

- Fehler im Berechtigungskonzept

- Falscher Einsatz von Kryptographie

- (Application Layer) Denial Of Service Angriffe

- Sicherheit von Web Services

5. Angriffe auf den Client und automatisierte Web-Scanner

- Cross Site Scripting (XSS) Angriffe sowie die Varianten "Reflected Cross Site Scripting", "Persistentes Cross Scripting" und "DOM basiertes / lokales Cross Site Scripting"

- Gegenmaßnahmen im Browser

- XSS Filter

- Same Origin Policy / Cross Origin Resource Sharing (CORS)

- Content Security Policy (CSP) mit Hashes, Zufallszahlen usw.

- Auffinden und Ausnutzen von Cross Site Request Forgery (CSRF) Schwachstellen

- Bedienung sowie Vor- und Nachteile automatisierter Web-Applikations-Scanner: Dynamische Überprüfung, statische Analyse von Quellcode

Notwendige Qualifikationen:

- Grundlegendes Verständnis von Programmierung, Webapplikationen, SQL-Abfragen und zugehörigen Infrastrukturen. Wir erläutern aber im Kurs auch die wesentlichen Grundlagen und unterstützen, falls Sie Verständnisfragen haben sollten.

- Kenntnisse grundlegender Linux-Befehle sind hilfreich. Auch hier helfen wir, wenn es irgendwo haken sollte.

- Gute Deutschkenntnisse, gute Englischkenntnisse

Technische Voraussetzungen:

- PC (Windows oder Linux) oder Mac OS mit Internetzugang (mindestens 2 Mbit)

- Software „VMWare Player“ oder alternativ „Oracle Virtualbox“ für die praktischen Übungen (kostenlose Version erhältlich)

- Die reinen Lerninhalte (ohne die praktischen Übungen) können auch auf einem Smartphone / Tablet PC gelesen werden.

Ihr Training als Hacker

Lernen Sie in unserem Coffeshop, Sicherheitslücken aus der Sicht von Hackern zu identifizieren – und daraus konkrete Schritte hinsichtlich der Absicherung Ihrer Webseite oder Ihres Webshops abzuleiten.

Versuchen Sie beispielsweise für Null Euro einzukaufen, lesen Sie Kundendaten und Einkaufspreise aus der zentralen Datenbank aus. Versuchen Sie wie ein Hacker zu denken, um in das Netzwerk des virtuellen Unternehmens zu gelangen, um dort weitere Systeme anzugreifen. Überraschungen und Aha-Erlebnisse garantiert.

Ihre Vorteile

Wir haben etwas gegen Cyberangriffe. Sie auch?

Staatliche Förderung

Dieser Kurs ist von der Staatlichen Zentralstelle für Fernunterricht (ZFU) zugelassen und ist entsprechend förderfähig.

Des Weiteren ist der Kurs AZAV-zertifiziert (Akkreditierungs- und Zulassungsverordnung Arbeitsförderung). Er ist somit als Weiterbildungsmaßnahme für Arbeitssuchende voll förderfähig. Bitte kontaktieren Sie uns im Falle einer Förderung über die Agentur für Arbeit.

Im KURSNET-Portal finden Sie unsere Weiterbildung mit diesem Link.

Weitere Fördermöglichkeiten finden Sie hier.

Kursgebühren

420 EUR pro Kursmodul bzw. 2.100 EUR gesamt

Aufgrund der staatlichen Zulassung durch die ZFU ist dieser Kurs von der MwSt. befreit.

Ablauf

- Sie melden sich online an und erhalten Ihre persönlichen Zugangsdaten per E-Mail.

- Das erste Kursmodul liegt ab Kursstart für Sie bereit.

- Jedes Kursmodul behandelt ein oder mehrere Schwerpunktthemen, zu denen Sie fortlaufend praktische Übungen bearbeiten und eigene Lösungen finden.

- Unsere IT-Experten unterstützen Sie dabei gern mit fachlicher Expertise bei jeglichen Fragen zu Inhalt und Übungen.

- Jedem erfolgreichen Absolventen einer Experten-Schulung wird ein individuelles Abschlusszertifikat ausgestellt.

Individuelle Betreuung durch unsere IT-Security-Experten aus der Praxis

Persönliches Feedback zu Ihren eingereichten Übungsaufgaben

Praxisrelevanz – Der Aufbau des Kurses entspricht dem eines Security-Audits

Lebenslanger Zugriff auf Schulungsinhalte und deren Updates

Förderung des Lernerfolgs durch die optimierte SKYTALE Lernplattform

Die einzelnen Module vermitteln breites sowie tiefes Fachwissen

Häufige Fragen zum Ablauf

Kundenstimmen zum Web Security Expert Online-Fernstudium

Lehrreich, praxisnah, hoher Praxisanteil, flexible Zeiteinteilung – Top!

Mirco Affeln

Weiterlesen

Sehr praxisnahe Umsetzung sowie umfassender Support durch qualifizierte Dozenten.

Maria Vancova

Weiterlesen

Optimaler Kurs für Einsteiger und Erfahrene – sehr flexibel und mit praxisnahen Aufgaben.

Dennis Barberich

Weiterlesen

Die Inhalte sind interessant und gut verständlich geschrieben. Ich kann den Kurs absolut weiterempfehlen.

Dr. Andrea Zocholl

Weiterlesen

Ein hervorragender Kurs mit einem persönlichen Kontakt, Humor und viel Praxisbezug.

Fabian Russwurm

Weiterlesen

Eine Empfehlung, um IT-Kenntnisse um Web-Applikationssicherheit zu erweitern.

Anya Schneider

Weiterlesen

Interessante Vorgehensweise und kompetente Dozenten. Pentest wird strukturiert erklärt.

Dr. Matthias Trojahn

Weiterlesen

Der Kurs erklärt nachvollziehbar und praxisnah grundlegende Techniken im Bereich Web Security.

Lucas Beugnet

Weiterlesen

Expertenwissen aus der Praxis

Praxisrelevante Kursinhalte aus dem Alltag

Lernerfolge durch direkte Feedbacks